Problématique

Comment fonctionne la technique de cyber-sécurité "Man In The Middle" et quelles sont ses implications pour la protection des données ?

Comment fonctionne la technique de cyber-sécurité "Man In The Middle" et quelles sont ses implications pour la protection des données ?

Aujourd'hui, avec l'essor d'Internet et des réseaux informatiques, la sécurité des données est devenue une préoccupation majeure.

Parmi les techniques utilisées pour compromettre la sécurité des communications, le "Man In The Middle" (Homme Du Milieu) occupe

une place importante. Cette méthode permet à un attaquant d'intercepter et de manipuler les échanges de données entre deux parties,

sans leur consentement.

Dans cette activité, nous explorerons cette technique en détail, en examinant ses avantages et son fonctionnement, puis

en réalisant un petit tutoriel pratique.

- Modifier les données échangées pour tromper les utilisateurs.

- Intercepter les communications pour obtenir des informations sensibles.

- Faciliter le vol d'identité ou d'informations confidentielles.

Préparation :

Mettez en place un réseau local avec au moins deux ordinateurs et un routeur. Assurez-vous que l'un des ordinateurs

agira en tant que victime et l'autre en tant qu'attaquant.

Configuration :

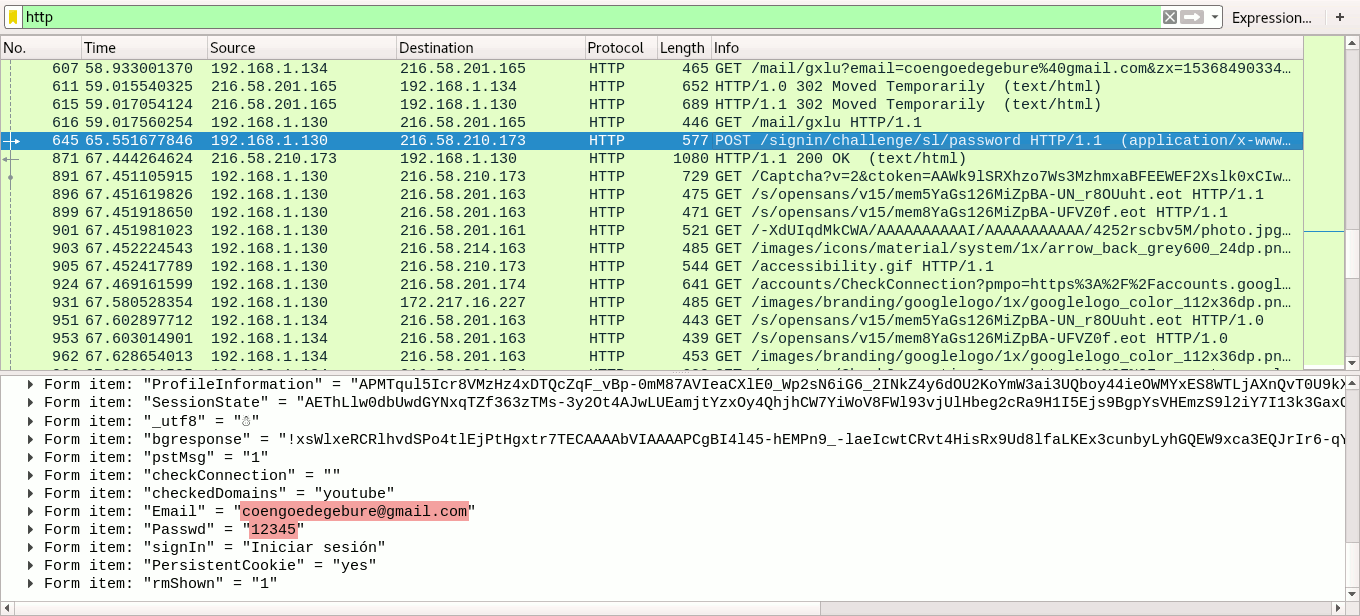

Utilisez un logiciel tel que Wireshark pour capturer le trafic réseau. Configurez l'attaquant pour qu'il soit en

mesure de surveiller le trafic entre la victime et le routeur.

Interception :

Lancez une connexion entre la victime et un site web sécurisé (par exemple, un site bancaire). L'attaquant utilise alors la

technique "Man In The Middle" pour intercepter les données échangées.

Manipulation :

L'attaquant peut alors modifier les données (telles que les identifiants de connexion ou les informations personnelles)

pour illustrer la vulnérabilité de la communication.

Capture :

Utilisez Wireshark pour capturer et analyser les paquets de données échangés pendant cette manipulation.

En explorant la technique de cyber-sécurité "Man In The Middle",

j'ai réalisé à quel point il est crucial de sécuriser les communications en ligne.

Cette activité m'a permis de comprendre les méthodes utilisées par les attaquants pour compromettre la confidentialité et l'intégrité des données.

En mettant en pratique ce tutoriel, j'ai pris conscience de l'importance de renforcer la sécurité des réseaux et des communications pour protéger

les utilisateurs contre de telles attaques.