Introduction

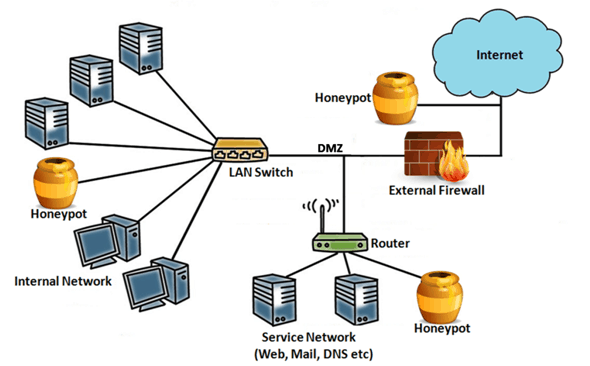

Les honeypots jouent un rôle crucial en cybersécurité, en permettant la détection, la surveillance et l'analyse des activités malveillantes sur les réseaux informatiques. Ces outils simulent des systèmes, des services ou des données vulnérables pour attirer les attaquants, offrant ainsi aux professionnels de la sécurité une meilleure compréhension des menaces et une opportunité de renforcer la posture de sécurité.